Selamlar herkese. 5 ay sonra blogun parolasını hatırlamam ile birlikte tekrardan birlikteyiz. İşin aslı yazı yazmaya üşenmem ve projelerime ayırmam gereken zamanın yanında üniversite denen gereksiz mekana zorunlu olarak gitmem gerektiğinden dolayı maalesef blogumu ihmal ettim. Ancak bu süre zarfında biriktirdiğim ve deneyimlediğim şeyleri elimden geldiğince aktarmaya çalışacağım. Bu yazıda anlatacağım konu ise birazcık ofansif. Eğer katıldıysanız ya da izlediyseniz Hacktrick’18’de az sonra okuyacaklarınızı anlatmaya çalışmıştım ve ne gibi saldırgan amaçlar için kullanılabileceğinin üstünde sık sık durmuştum ve lafı uzatmadan asıl konumuza geçelim.

Geniş siber dünyamızda her gün on binlerce ya da yüz binlerce saldırı, saldırı girişimi oluyor. Sayı çok daha fazla ancak ben iyimser şekilde bıraktım. Bu saldırıların amaçları ve boyutları farklı olmakla birlikte mekanizmaları da birbirinden farklı olabilmekte ve zararlı yazılımların saldırıların çoğunluğunda bulunması sugötürmez bir gerçek. Zararlı yazılımlar ile mücadele noktasında çok fazla seçenek mevcut. ATD’ler, AV’ler, SOC’larda bulunan analistler ve nicesi mücadele için bulunan şeyler. Analistlerin tarafına geçtiğimizde de göreceğimiz şey çok fazla incelenmesi gereken şeyin ve zamanımızın sınırlı olması. Bundan dolayı analiz için manuel yöntemlerden çok otomatize sistemler tercih edilmekte. Bu yazıda hedef alacağımız ve saldıracağımız ürünün adı “Hybrid-Analysis“. Kendileri PayloadSecurity’nin ürünü ki PS sonradan CrowdStrike tarafından satın alındı. İnovatif ve sadece kendilerine özgü benzersiz bir karma analiz sistemine sahip olduklarını iddia ediyorlar.

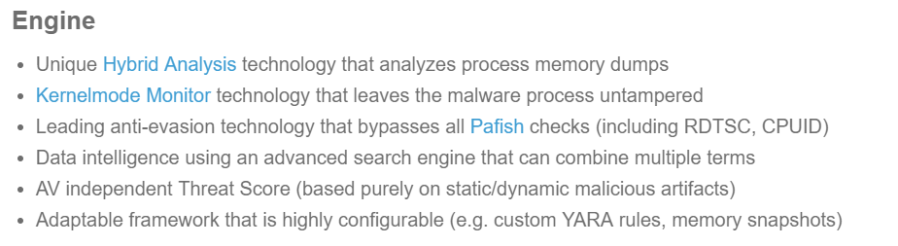

Öyle iddialılar ki sistemleri anti-analiz tekniklerinin tamamını bertaraf ediyormuş.(peh peh peh) Bu iddiayı da Pafish sonuçlarına bakarak söylüyorlar. Huy mudur bilemem ancak ticari ürünlerde benzeri iddialar görünce yerimde duramıyor ve haksız çıkarmak için her yol mübahtır diyerek denemeye başlıyorum. Bu arkadaşları da görünce içim gene kıpır kıpır oldu ve yazımızın nereye varacağı yavaş yavaş ortaya çıktı. Biraz daha bakalım.

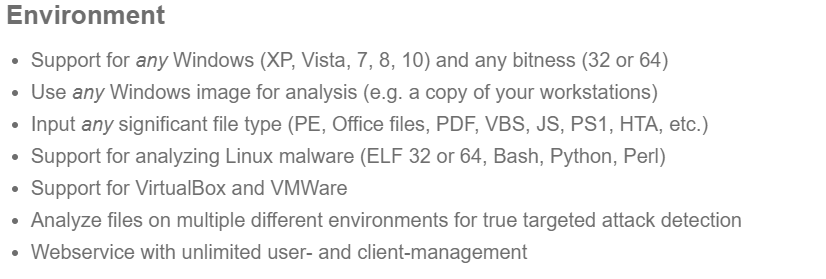

Kendileri sanallaştırma olarak VirtualBox ve VMWare’i destekliyorlarmış.

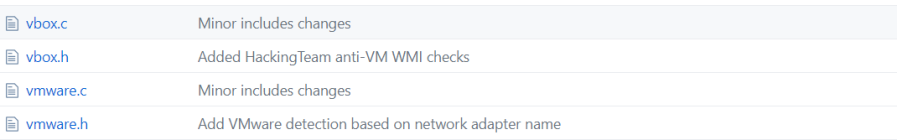

Bu adamlar hem pafishi bypasslıyor hem de VirtualBox ve VMWare ile entegre çalışıyorlar. Üstün körü bakınca ağızlar açılıyor ve harika yahu adamlar yazmış deniliyor. Kısaca adamların iddiası kullandığımız sanallaştırma sistemine öyle bir hardening yaptık ki kimse anlayamıyor diyor ve artık ana konumuz ile “çelıncımız” belli oldu. Bir “yutubır” edasıyla girmek isterdim burda 😛 . Amacımız Hybrid Analysis’i tespit etmek yani onun hakkında bilgi toplayarak bir kara liste oluşturmak. Eğer bunu yaparsak zararlı minnaklara yapılan 1-2 modifiye ile kendilerinin benzersiz analiz sisteminden kaçırabiliriz.

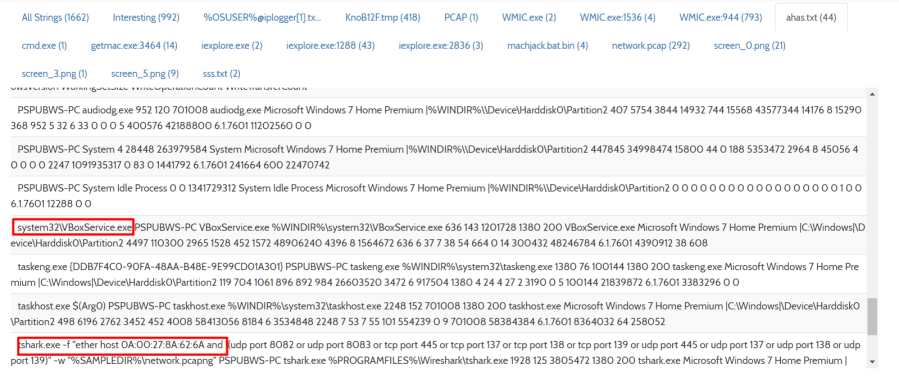

Öncelikle sistemden bilgi toplamak amacıyla ufak bir script yazdım.

Kendisi hedef sisteme ait mac, hwid, aktif uygulamalarını listeleyen ve public ip adresi için basit bir iplogger’a sorgu gönderen bir script.

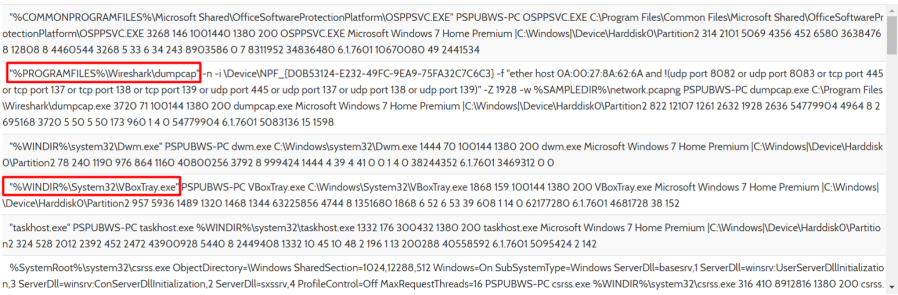

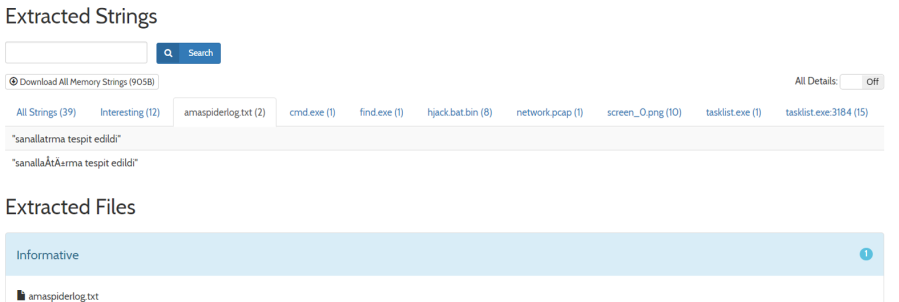

Veee JACKPOT. İçerden aldığımız bilgiler harika üstün benzersiz sandbox sisteminin o kadar abartılmaması gerektiğini gösteriyor. Pafish’i bir kaç manipülasyon ile reklam malzemesi haline getirmeleri maalesef gerçeği değiştirmiyor. Aldığımız bu bilgiler ile basit bir sorgulama scripti yazdım.

Bay bay HybridAnalysis 🙂

Evet yazıyı burada kesiyorum, bu serinin devamında aldığımız bilgileri farklı nasıl kullanabiliriz değineceğim unutmadım :D. Farklı otomatize sistemleri kürekle kovalayıp kırbaçlayacağız. Eksik gedik varsa affola, görüşmek üzere.